点击右上角![]() 微信好友

微信好友

朋友圈

朋友圈

请使用浏览器分享功能进行分享

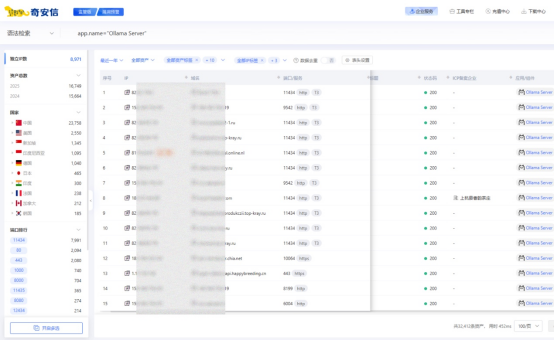

随着DeepSeek大模型的迅速流行,越来越多的公司和个人选择将该开源大模型私有化部署。奇安信资产测绘鹰图平台监测发现,8971个Ollama大模型服务器中,有6449个活跃服务器,其中88.9%都“裸奔”在互联网上,导致任何人不需要任何认证即可随意调用、在未经授权的情况下访问这些服务,有可能导致数据泄露和服务中断,甚至可以发送指令删除所部署的DeepSeek、Qwen等大模型文件。

公开信息显示,运行DeepSeek R1大模型的服务器正在快速上升,上述8971个服务器中有5669个在中国。Ollama是一款可以方便获取并运行大模型的工具,支持多种先进的语言模型,包括但不限于Qwen、Llama、DeepSeek-R1, Phi-4、Mistral、Gemma 2等,可以让用户能够在服务器中运行使用这些模型。

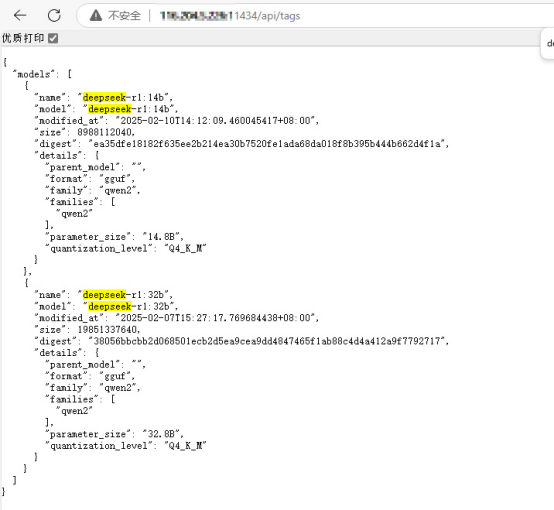

奇安信资产测绘鹰图平台显示大概有8971个IP运行了Ollama

据介绍,Ollama在默认情况下并未提供安全认证功能,这导致许多部署DeepSeek的用户忽略了必要的安全限制,未对服务设置访问控制。当前,已出现了通过自动化脚本扫描到“裸奔”状态的DeepSeek服务器,并恶意占用大量计算资源,盗取算力并导致部分用户服务器崩溃的事件。

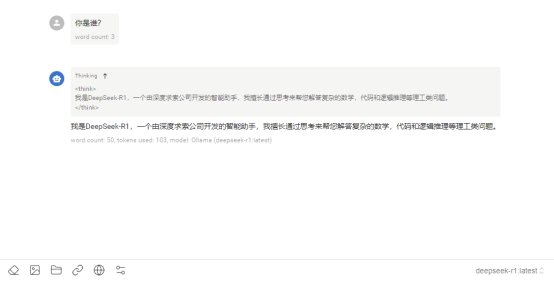

仅需IP地址及端口,无需API密钥即可调用deepseek-r1大模型服务

为了应对这些问题,专家建议,所有部署DeepSeek服务的企业和个人应立即采取有效的安全防护措施。如修改Ollama配置,加入身份认证手段。在大模型运行中,需要对所有传输的数据进行加密,避免在遭遇攻击及数据窃取时泄露敏感信息。此外,还可以通过部署大模型卫士等产品,有效抵御针对应用服务的传统网络攻击。

随着大模型技术的不断发展,安全问题将变得愈发复杂。行业专家呼吁,使用DeepSeek及类似大模型的用户应尽快采取预防措施,确保技术的安全部署和稳定运行。(李飞)